Добрый день %username%! Все знают что Федеральный Закон РФ № 152 диктует нам что мы должны использовать сертифицированные средства для защиты ПДн. Была задача обеспечить безопасность канала по ФЗ-152 для удаленного подключения клиентов. Для этого было использовано сервер VPN с КриптоПро IPsec и сертификаты ГОСТ.

Инструкция внутри.

Перед настройкой служб и соединений на сервере и клиентских машин необходимо установить на них КриптоПро CSP и КриптоПро IPSec!

Настраиваем VPN сервер на Windows Server 2012 R2

Открываем оснастку Server Manager и через мастер добавления ролей выбираем тип установки на основе ролей - Role-based or feature-based installation.

На шаге выбора ролей выбираем роль Remote Access.

Шаг Features пропускаем без внесения изменений. На шаге выбора служб включаемой роли выберем службу DirectAccess and VPN (RAS).

После выбора службы откроется окно добавления дополнительных компонент связанных с выбранной службой. Согласимся с их установкой нажав Add Features.

Роль Web Server Role (IIS) будет при этом добавлена в мастер добавления ролей. Соответствующий появившийся шаг мастера Web Server Role (IIS) и зависимые опции Role Services пропускаем с предложенными по умолчанию настройками и запускаем процесс установки, по окончании которого будет доступна ссылка на мастер первоначальной настройки служб Remote Access – Open the Getting Started Wizard.

Мастер настройки RAS можно вызвать щёлкнув по соответствующей ссылке здесь, либо позже из оснастки Server Manager:

Так как настройка DirectAccess в контексте нашей задачи не нужна, в окне мастера выбираем вариант только VPN – Deploy VPN only.

Настройка службы Routing and Remote Access

Из Панели управления открываем оснастку Administrative Tools \ Routing and Remote Access, выбираем имя сервера и открываем контекстное меню. Выбираем пункт Configure and Enable Routing and Remote Access.

Так как нам нужен только VPN выбираем.

Выбираем VPN.

Настраиваем диапазон адресов для клиентов.

Укажем что не используем RADIUS сервер.

Соглашаемся с запуском службы. После запуска необходимо настроить методы аутентификации пользователей.

Выпускаем ГОСТовые сертификаты в КриптоПро УЦ 2.0 для VPN.

Для того чтобы IPSec у нас работал нам нужно:

- Корневой сертификат УЦ

- Серверный сертификат

- Клиентский сертификат

В настройка шаблона IPSec client добавим параметр Client Authentication (1.3.6.1.5.5.7.3.2). IP security IKE intermediate (1.3.6.1.5.5.8.2.2).

Шаблон IPSec server такой же но с параметром Server Authentication (1.3.6.1.5.5.7.3.1).

После проделанной работы в Консоли управления ЦР создаем пользователей для запроса и формирования сертификата.

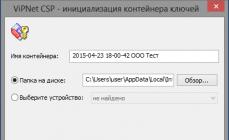

Выберем место хранения (контейнер) для закрытого ключа.

После нервного дерганья мышкой (это необходимо для СПЧ) задаем пароль для контейнера.

Теперь нам необходимо экспортировать сертификат в закрытый контейнер.

После копирования сертификата необходимо скопировать весь контейнер в файл для переноса на АРМ удаленного клиента. Экспортируем с помощью КриптоПро CSP в формате pfx.

По такому же алгоритму создаем сертификат для сервера только по другому шаблону и устанавливаем их с помощью оснастки Сертификаты КриптоПро CSP. Не забываем про корневой сертификат который должен быть в Доверенных корневых центры сертификации.

Настройка политики IP-безопасности на сервере

На вкладке «Методы проверки подлинности» добавляем Корневой сертификат.

По такому же алгоритму настраиваем политику IP-безопасности на каждой удаленном АРМ.

Корректность установки сертификата и проверка работоспособности IPSec, а так же логирование ошибок можно проверить с помощью утилиты КриптоПро IPSec cp_ipsec_info.exe. После нажатия меню Обновить список, Вы увидите список установленных сертификатов. На против установленного сертификата должна стоять галочка для подтверждений что все хорошо с ним.

Настройка подключения VPN к серверу

Подключение настраивается стандартно но с небольшими изменениями.

Вроде рассказал все нюансы, если есть замечания или предложения выслушаю с радостью!

Код курса Т030, 2 дня

Статус

Аннотация

Курс разработан специалистами кафедры безопасности электронных коммуникаций Учебного центра «Информзащита» в сотрудничестве со специалистами компании «Крипто-Про».

Более 50% учебного времени уделяется практическим работам, в рамках которых слушатели решают прикладные задачи по установке, настройке и эксплуатации «КриптоПро IPsec» для обеспечения защиты данных передаваемых в IP-сетях.

Курс предназначен для специалистов организаций, планирующих внедрение и эксплуатацию «КриптоПро IPsec». Применяемая в процессе обучения технология виртуализации серверов и рабочих мест позволяет каждому слушателю индивидуально выполнять практические работы в индивидуальной изолированной виртуальной среде. Слушатели могут самостоятельно выполнить практические работы с использованием программно-аппаратных средств защиты различных производителей.

Аудитория

Программа учебного курса ориентирована на специалистов структурных подразделений, планирующих (расширяющих) использование, внедряющих «КриптоПро IPsec» или приступающих к самостоятельной эксплуатации внедренного им на предприятии вендорами или системными интеграторами «КриптоПро IPsec».

- Администраторы безопасности.

- Специалисты служб ИТ, защиты информации, в чьи задачи входит планирование, внедрение и эксплуатация в организации «КриптоПро IPsec».

Предварительная подготовка

- Базовые знания и навыки по работе с Windows.

- Для глубокого освоения материала рекомендуется прослушать курсы Т035 « » и Т024 « ».

По окончании обучения

Вы будете знать:

- как осуществлять планирование внедрения «КриптоПро IPsec»;

- как осуществлять установку и настройку «КриптоПро IPsec»;

- как применять ключевые носители при эксплуатации «КриптоПро IPsec».

Вы сможете:

- проводить установку «КриптоПро IPsec»;

- осуществлять настройку «КриптоПро IPsec».

Пакет слушателя

Фирменное учебное пособие.

Дополнительно

После успешной сдачи зачета выпускники получают свидетельства Учебного центра «Информзащита».

Обучение на данном курсе учитывается при получении в Учебном центре «Информзащита» документов установленного образца об обучении по дополнительным профессиональным программам в области информационной безопасности.

Выпускники могут получать бесплатные консультации специалистов Учебного центра по тематике пройденного курса.

Программа курса

- IPsec . Основные сведения.

- IPsec в Microsoft Windows . Особенности применения.

- КриптоПро IPsec . Назначение. Требования к системному ПО. Структура.

- КриптоПро CSP . Основные характеристики. Реализуемые алгоритмы. Ключевые носители.

- Электронные ключи eToken . Модели eToken. JaCarta. Установка и настройка различных моделей eToken.

- Электронные идентификаторы Рутокен . Модели Рутокен. Установка и настройка различных моделей Рутокен.

- Ключевая система КриптоПро IPsec . Pre-Shared Key. Генерация, распространение, плановая схема и действия при компрометации PSK. Сертификаты открытого ключа. Сертификаты стандарта X.509. Основной контекст сертификата. Расширения сертификатов. Классы сертификатов. Хранилища сертификатов.

- Управление КриптоПро IPsec . Установка. Мониторинг. Диагностика.

- Основы инфраструктуры открытых ключей (PKI) . Принципы доверия PKI. Проверка подлинности цифровых сертификатов в инфраструктуре Windows PKI. Списки аннулированных сертификатов (Certificate Revocation List, CRL).

- Применение КриптоПро IPsec с выпуском сертификатов в Microsoft CA . Режимы взаимодействия. Особенности эксплуатации и развертывания.

- Применение КриптоПро IPsec с выпуском сертификатов в ПАК «КриптоПро УЦ» . Требования к шаблонам сертификатов.

- Сценарии эксплуатации КриптоПро IPsec . «Точка-сеть». «Сеть-сеть». «Изоляция группы».

Последующее обучение.

Порядок обучения по технологиям КриптоПро:

- Для руководителя УЦ ПАК «КриптоПро УЦ» 2.0

- Для технического специалиста УЦ ПАК «КриптоПро УЦ» 2.0

(Internet Protocol Security), обеспечивающего защищенную передачу данных в IP-сетях.

Целью тестирования было подтверждение того, что интеграция пакета средств защиты «КриптоПро IPsec» с межсетевым экраном Microsoft ISA Server 2006 позволяет обеспечить выполнение требования приказа Федеральной службы по техническому и экспортному контролю от 5 февраля 2010 г. N 58 «Об утверждении Положения о методах и способах защиты информации в информационных системах персональных данных» в части обеспечения защиты передаваемых персональных данных по каналам связи и межсетевого экранирования и могут быть использованы для построения информационных систем персональных данных (ИСПДн) 2 и 3 классов.

Тестирование было проведено на платформах: Windows XP SP3; Windows 7 (32- и 64-разрядная версия); Windows Server 2003 (32-разрядная версия) и Windows Server 2008 R2.

Результаты показали соответствие технических процедур закону. Таким образом, пакет «КриптоПро IPsec» может быть использован вместе с межсетевым экраном ISA Server 2006 Standard Edition (имеет сертификат ФСТЭК №1386 от 15 мая 2007 года на соответствие требованиям по 4 и 3 классу межсетевых экранов) при построении информационных систем персональных данных (ИСПДн).

Разработка пакета «КриптоПро IPsec» была выполнена по техническому заданию, согласованному с ФСБ России. Программный продукт реализует алгоритмы ГОСТ 28147-89, ГОСТ Р 34.10-2001 и ГОСТ Р 34.11-94 и использует сертифицированное средство криптографической защиты информации. Используя «КриптоПро IPsec», можно обеспечить конфиденциальность, целостность, подлинность и защиту данных от перехвата и подстановки пакетов при передаче в сетях общего пользования в туннельном или транспортном режимах. Туннельный режим предоставляет безопасный удаленный доступ клиента к корпоративным информационным системам через сеть общего пользования (Интернет), а транспортный режим обеспечивает защиту соединений в режимах: клиент-сервер, сервер-сервер и клиент-клиент (KC1, KC2, KC3).

«КриптоПро IPsec» обеспечивает следующие типы защищенных соединений:

- подключения типа шлюз-шлюз через глобальную сеть (WAN);

- подключения через Интернет с использованием туннелей L2TP/IPsec;

- подключения клиентов к корпоративным информационным системам через Интернет с использованием туннельного режима IPsec;

- подключения в локальной сети (LAN) в транспортном и туннельном режимах.

Компания КРИПТО-ПРО предоставляет продукт КриптоПро IPsec всем зарегистрированным владельцам СКЗИ КриптоПро CSP версии 3.6 без дополнительной оплаты.

Информация о КРИПТО-ПРО

Компания КРИПТО-ПРО создана в 2000 году и в настоящее время занимает лидирующее положение по распространению средств криптографической защиты информации и электронной цифровой подписи.

Основное направление деятельности компании - разработка средств криптографической защиты информации и развитие Инфраструктуры Открытых Ключей (Public Key Infrastructure) на основе использования международных рекомендаций и российских криптографических алгоритмов.

Деятельность и продукты компании отмечены Национальной отраслевой Премией "За укрепление безопасности России":

- выбор рынка (диплом);

- за выдающийся вклад компании в формирование российского рынка криптографических средств (диплом лауреата);

- КриптоПро CSP КриптоПро PKI (золотые медали).

Продукты компании распространяют более 400 юридических лиц на основании дилерских договоров.

Компания выдала более 3 000 000 лицензий на использование СКЗИ КриптоПро CSP и свыше 700 лицензий на использование удостоверяющего центра КриптоПро УЦ, которые применяются различными государственными и коммерческими организациями в системах электронного документооборота, сдачи налоговой и бухгалтерской отчетности, системами исполнения бюджета, городского заказа и т.д.

В курсе рассматриваются теоретические, практические и правовые основы использования средств криптографической защиты информации (СКЗИ). Особое внимание уделяется правовым вопросам использования СКЗИ в корпоративных информационных системах.

Слушатели получают практические навыки по работе с хранилищами сертификатов ОС MS Windows, настройке рабочей среды пользователя для успешной работы в корпоративной сети, а также по развертыванию, настройке и использованию продукта «КриптоПро IPsec» производства ООО «КРИПТО-ПРО».

Занятия проводятся с использованием технологии виртуальных машин на специально сконфигурированных стендах.

После изучения курса слушатель будет:

Знать:

- правовые и организационные основы использования СКЗИ;

- теоретические основы построения СКЗИ;

- назначение, порядок установки, настройки и применения СКЗИ «КриптоПро IPsec».

Уметь:

- устанавливать и настраивать СКЗИ;

- применять СКЗИ «КриптоПро IPsec» для организации защищенного обмена информацией в корпоративной информационной системе.

Успешное окончание обучения по программе данного курса позволит специалистам:

- эффективно решать задачи защиты информации при передаче ее по каналам связи.

Цель курса

Формирование навыков использования ПО «КриптоПро IPsec» для защиты информации ограниченного доступа при передаче ее по каналам связи.

Целевая аудитория

- руководители и специалисты структурных подразделений организаций, использующих (или планирующих использовать) СКЗИ в корпоративных информационных системах.

Необходимая подготовка

- знать основы информационных технологий;

- иметь навыки работы на персональном компьютере в ОС MS Windows XP или выше на уровне опытного пользователя;

- иметь навыки установки и настройки программного обеспечения в среде ОС MS Windows;

- иметь навыки администрирования локальных сетей, построенных на базе MS Windows Server 2003/2008/XP Professional;

- знать назначение и иметь навыки работы с ПО «КриптоПро CSP».

1. Знакомство с предметом криптографической защиты информации.

- Алгоритмы симметричного шифрования.

- Алгоритмы асимметричного шифрования.

- Алгоритмы хеширования.

- Алгоритмы создания и проверки цифровой подписи.

2. Концепция инфраструктуры открытых ключей (ИОК/PKI).

- Основные понятия и определения.

- Архитектура ИОК/PKI.

- Понятие о сертификате открытого ключа.

- Стандарт X.509.

3. Правовое регулирование применения СКЗИ в корпоративных информационных системах.

- Роль и место ЭП и других криптографических технологий обеспечения безопасности в системах управления, документооборота и электронной коммерции.

- Законы РФ, Постановления Правительства РФ, регулирующие использование СКЗИ.

- НМД ФСБ России, регулирующие использование СКЗИ.

4. Практическая реализация СКЗИ на платформе ОС MS Windows.

- Архитектура криптографической системы ОС MS Windows.

- Встраивание в ОС MS Windows дополнительных СКЗИ.

- Хранение информации об используемых криптографическими алгоритмами ключах и другой информации в ОС MS Windows.

- Использование криптографических методов защиты информации в протоколах защиты транспортного уровня SSL/TLS и электронной почты.

- Настройка приложений для использования ими криптографических методов защиты информации.

- Практическая работа: Работа с локальным хранилищем сертификатов в ОС MS Windows XP.

- Практическая работа: Настройка приложений для использования СКЗИ в ОС MS Windows XP.

5. СКЗИ «КриптоПро IPsec»: установка, настройка, использование.

- Общие сведения о СКЗИ «КриптоПро IPsec».

- Установка СКЗИ «КриптоПро IPsec».

- Настройка СКЗИ «КриптоПро IPsec».

- Использование СКЗИ «КриптоПро IPsec» для защиты информации, передаваемой в каналах связи.

- Практическая работа: Защита информации при передаче по каналам связи с использованием «КриптоПро IPsec».

Получаемый документ

Удостоверение о повышении квалификации, или Сертификат.

Добрый день %username%! Все знают что Федеральный Закон РФ № 152 диктует нам что мы должны использовать сертифицированные средства для защиты ПДн. Была задача обеспечить безопасность канала по ФЗ-152 для удаленного подключения клиентов. Для этого было использовано сервер VPN с КриптоПро IPsec и сертификаты ГОСТ.

Инструкция внутри.

Перед настройкой служб и соединений на сервере и клиентских машин необходимо установить на них КриптоПро CSP и КриптоПро IPSec!

Настраиваем VPN сервер на Windows Server 2012 R2

Открываем оснастку Server Manager и через мастер добавления ролей выбираем тип установки на основе ролей - Role-based or feature-based installation.

На шаге выбора ролей выбираем роль Remote Access.

Шаг Features пропускаем без внесения изменений. На шаге выбора служб включаемой роли выберем службу DirectAccess and VPN (RAS).

После выбора службы откроется окно добавления дополнительных компонент связанных с выбранной службой. Согласимся с их установкой нажав Add Features.

Роль Web Server Role (IIS) будет при этом добавлена в мастер добавления ролей. Соответствующий появившийся шаг мастера Web Server Role (IIS) и зависимые опции Role Services пропускаем с предложенными по умолчанию настройками и запускаем процесс установки, по окончании которого будет доступна ссылка на мастер первоначальной настройки служб Remote Access – Open the Getting Started Wizard.

Мастер настройки RAS можно вызвать щёлкнув по соответствующей ссылке здесь, либо позже из оснастки Server Manager:

Так как настройка DirectAccess в контексте нашей задачи не нужна, в окне мастера выбираем вариант только VPN – Deploy VPN only.

Настройка службы Routing and Remote Access

Из Панели управления открываем оснастку Administrative Tools Routing and Remote Access, выбираем имя сервера и открываем контекстное меню. Выбираем пункт Configure and Enable Routing and Remote Access.

Так как нам нужен только VPN выбираем.

Выбираем VPN.

Настраиваем диапазон адресов для клиентов.

Укажем что не используем RADIUS сервер.

Соглашаемся с запуском службы. После запуска необходимо настроить методы аутентификации пользователей.

Выпускаем ГОСТовые сертификаты в КриптоПро УЦ 2.0 для VPN.

Для того чтобы IPSec у нас работал нам нужно:

- Корневой сертификат УЦ

- Серверный сертификат

- Клиентский сертификат

И так, создадим два шаблона IPSec client IPSec server в Диспетчере УЦ.

В настройка шаблона IPSec client добавим параметр Client Authentication (1.3.6.1.5.5.7.3.2). IP security IKE intermediate (1.3.6.1.5.5.8.2.2).

Шаблон IPSec server такой же но с параметром Server Authentication (1.3.6.1.5.5.7.3.1).

После проделанной работы в Консоли управления ЦР создаем пользователей для запроса и формирования сертификата.

Выберем место хранения (контейнер) для закрытого ключа.

После нервного дерганья мышкой (это необходимо для СПЧ) задаем пароль для контейнера.

Теперь нам необходимо экспортировать сертификат в закрытый контейнер.

После копирования сертификата необходимо скопировать весь контейнер в файл для переноса на АРМ удаленного клиента. Экспортируем с помощью КриптоПро CSP в формате pfx.

По такому же алгоритму создаем сертификат для сервера только по другому шаблону и устанавливаем их с помощью оснастки Сертификаты КриптоПро CSP. Не забываем про корневой сертификат который должен быть в Доверенных корневых центры сертификации.

Настройка политики IP-безопасности на сервере

На вкладке «Методы проверки подлинности» добавляем Корневой сертификат.

По такому же алгоритму настраиваем политику IP-безопасности на каждой удаленном АРМ.

Корректность установки сертификата и проверка работоспособности IPSec, а так же логирование ошибок можно проверить с помощью утилиты КриптоПро IPSec cp_ipsec_info.exe. После нажатия меню Обновить список, Вы увидите список установленных сертификатов. На против установленного сертификата должна стоять галочка для подтверждений что все хорошо с ним.

Настройка подключения VPN к серверу

Подключение настраивается стандартно но с небольшими изменениями.

Вроде рассказал все нюансы, если есть замечания или предложения выслушаю с радостью!